※このブログの内容は個人の見識や見解をもとに作成しています。参考にされる場合は自己責任でご活用ください。また、このブログで紹介している製品や機能を使用される場合は、メーカードキュメントの手順に従い実施することを推奨します。

前回の記事では、NutanixにおけるSTIGの実装やレポート発行、セキュリティダッシュボードなどを紹介しました。今回はセキュリティチェック&自動修復機能としてNutanixに標準搭載されている「SCMA」について紹介します。

1. SCMAとは

SCMA(自動セキュリティ設定管理 - Security Configuration Management Automation)は、クラスター内のCVMやAHVといったコンポーネントがSTIGなどのセキュリティベースラインを遵守しているかを定期的にモニタリングしており、ベースラインから逸脱している場合は自動修復してくれる機能です。

この機能はNutanixに標準搭載されており、内部で勝手に稼働しているものですので、普段は特に意識する必要はありません。

<参考>

SCMA Implementation

https://portal.nutanix.com/page/documents/details?targetId=Nutanix-Security-Guide-v6_5:sec-security-scma-implementation-wc-c.html

2. SCMAポリシーの設定状況の見かた

SCMAの設定状況はnCLIやセキュリティダッシュボードにて確認できます。nCLIでは、例えば以下コマンドを実行すると、CVMのセキュリティ設定に関わる内容が確認できます。

[nutanix@cvm]$ ncli cluster get-cvm-security-config

実行結果は以下の通りです。例えばSCMAの実行スケジュールがHOURLYになっていることなどが確認できます。

Enable Aide : false

Enable Core : true

Enable High Strength P... : false

Enable Banner : false

Enable SNMPv3 Only : false

Schedule : HOURLY

Enable Kernel Core : true

SSH Security Level : DEFAULT

Enable Lock Status : false

IP Restriction State : NORMAL

SSH whitelisted addres... :

[nutanix@cvm]$

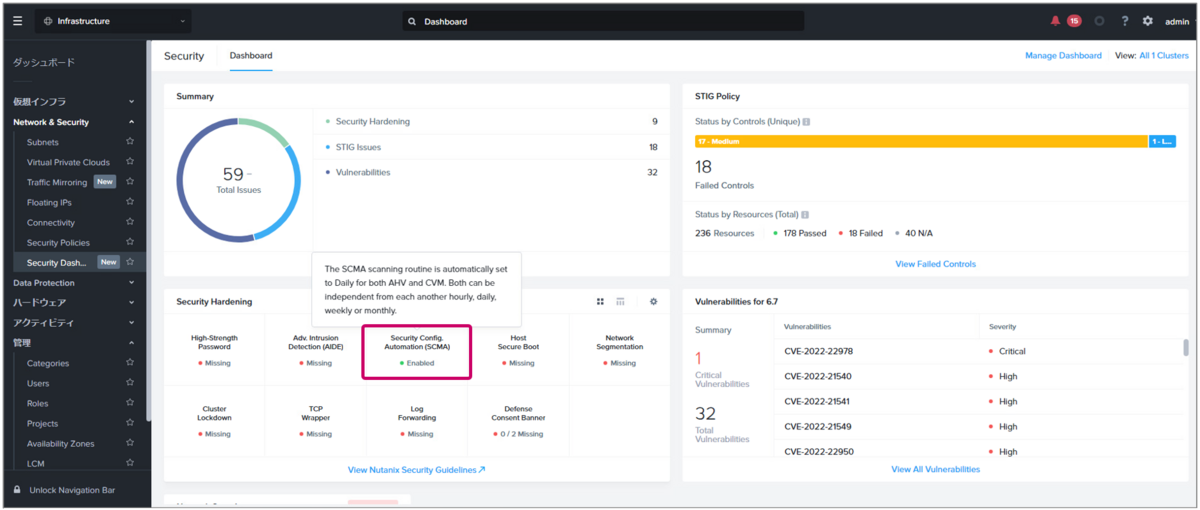

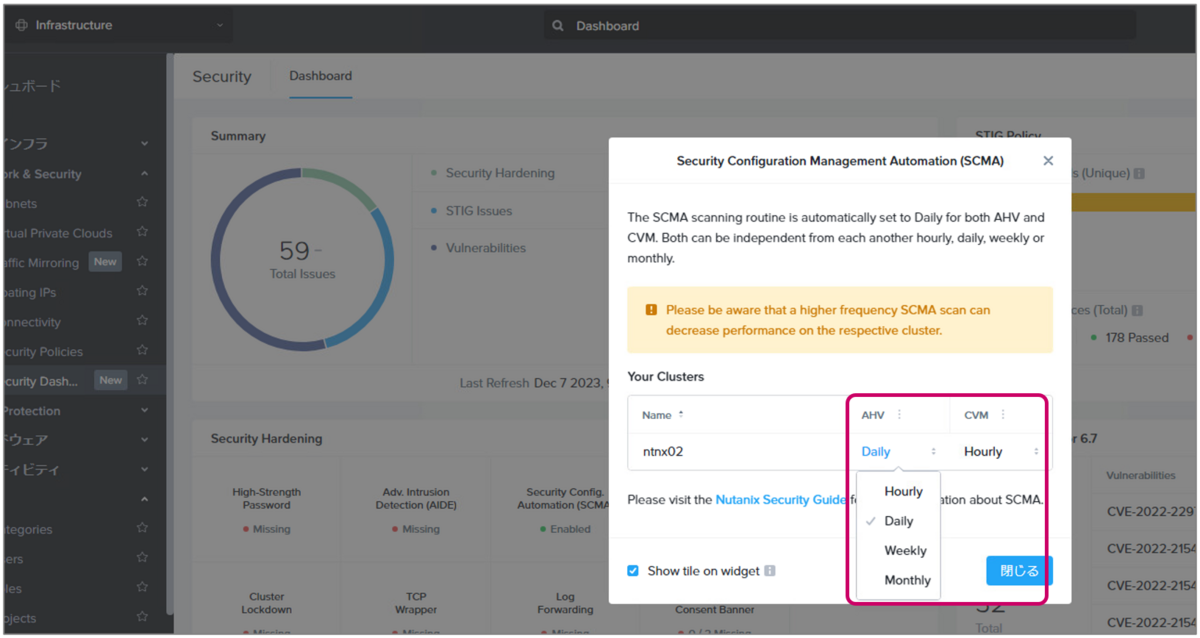

また、AOS 6.6以降およびPrism Central pc.2022.9以降で使用できるセキュリティダッシュボードの「Security Hardening」ウィジェットでも、SCMA実行のスケジュールが確認できます。

この項目をクリックすると、AHVとCVM個別にSCMA実行のスケジュール設定を変更することができます。

3. 実際に修復してくれるか確認

CVMやAHVの設定がセキュリティベースラインを逸脱すると、SCMAは本当に元のベースラインに設定を戻してくれるのかを確認してみます。

今回は、パスワードの最低文字数の設定をわざとベースラインから外れるように変更してみます。RHELのSTIGガイドラインでは15文字以上のパスワード設定が必要ですが、Nutanixでのデフォルトは最低8文字以上となります。

現在の最低文字数の設定は以下のコマンドで確認できます。

[nutanix@cvm]$ grep minlen /etc/security/pwquality.conf

実行結果は以下の通りです。今回はデフォルト値の8となります。

このように、パスワードのセキュリティレベルの設定は「/etc/security/pwquality.conf」に記述されていますので、これをviエディタなどで直接編集します。今回はデフォルト値の「8」⇒「6」に変更してみます。

#Configuration for systemwide password quality limits

#Defaults:

#

====中略======

#Minimum acceptable size for the new password (plus one if

#credits are not disabled which is the default). (See pam_cracklib manual.)

#Cannot be set to lower value than 6.

minlen = 6

#

====中略======

[nutanix@cvm]$

これで、ユーザパスワードの最低文字数は6文字に設定されました。あとは、次のSCMAチェックまでしばらく放置するだけです。

この記事ではあまりリアル感は伝わらないかもしれませんが、しばらく置いてから再度設定ファイルを確認してみると、以下のようにデフォルト値の「8」に戻されていました。

おわりに

いかがでしたでしょうか?「SCMA」はSTIGなどにもとづいたNutanixのセキュリティベースラインを自動チェックしてくれる機能であり、ベースラインからの逸脱があると自動で設定を修復してくれるため、一定のセキュリティレベルを維持し続けてくれることがお分かりいただけたかと思います。

次回はAHVやCVMのセキュリティ強化機能などについて書いてみたいと思います。